WatchDog, la botnet più longeva per il cryptojacking di Monero (XMR)

Attraverso un articolo sul proprio sito ufficiale Paloalto Networks ha svelato la campagna Watchdog. Stiamo parlando della più longeva botnet conosciuta per il cryptojacking della criptovaluta Monero (XMR). Monero è una criptovaluta incentrata sulla privacy attualmente nella top 20 per capitalizzazione di mercato, pari a circa 4 miliardi di dollari. Il nome deriva dal demone Linux watchdogd che si occupa di verificare che il sistema stia operando correttamente.

Negli ultimi mesi è cresciuto molto l’interesse per il mondo delle criptovalute in seguito all’importante ascesa, in termini di valore, di BTC che ha trainato anche il resto del mondo crypto. Impennata favorita dall’ingresso degli istituzionali e delle aziende (vedi Tesla) in questo segmento di mercato. Il mining è un’attività che consiste nell’usare processore e/o scheda video di un pc per risolvere calcoli complessi e ricevere, di conseguenza, una ricompensa. Con cryptojacking, invece, si fa riferimento ad un’attività illegale, che consiste nell’esecuzione di operazioni di cryptomining su sistemi che non sono di proprietà dei miner ma di ignari utenti e/o aziende. Si stima che le operazioni di cryptojacking interessino il 23% degli ambienti cloud, contro l’8% del 2018. Questo aumento è causato principalmente dall’aumento vertiginoso della valutazione delle criptovalute con una conseguente crescita dell’interesse da parte dei cybercriminali.

WatchDog, la botnet mina Monero (XMR)

La botnet è attiva dal 27 gennaio 2019 e ha raccolto almeno 209 Monero (XMR), per un controvalore di circa $45’000 USD. In realtà la cifra reale potrebbe essere molto più alta, poiché i ricercatori sono riusciti ad analizzare solo una parte del codice e si pensa che WatchDog abbia utilizzato molti più indirizzi Monero rispetto a quelli emersi dall’indagine. I ricercatori hanno stabilito che almeno 476 sistemi sono stati compromessi ed eseguono silenziosamente operazioni di mining da oltre due anni. Il codice del malware è scritto in Go, un linguaggio di programmazione open source pensato per realizzare applicativi e software multipiattaforma sviluppato da Google. La botnet è in grado di colpire sia piattaforme Windows che Linux, i ricercatori hanno trovato sia script Bash che PowerShell.

WatchDog emula le funzionalità dell’omonimo servizio Linux assicurando che il processo di mining non si interrompa in modo imprevisto. Ad esempio, può testare lo spazio tabella dei processi, l’utilizzo della memoria e i processi in esecuzione. I ricercatori hanno mappato un’importante infrastruttura identificando 18 endpoint IP e sette domini dannosi, che servono almeno 125 URL utilizzati per scaricare il toolset necessario al malware per operare.

Secondo l’analisi i cybercriminali hanno utilizzato 33 diversi exploit per colpire 32 vulnerabilità in software quali:

- Drupal v7 e v8

- Elasticsearch (CVE-2015-1427 e CVE-2014-3120)

- Apache Hadoop

- Redis

- Spring Data Commons (CVE-2018-1273)

- server SQL

- ThinkPHP (v 5.x, 5.10, 5.0.23)

- Oracle WebLogic Server (CVE-2017-10271 v10.3.6.0.0, 12.1.3.0.0, 12.2.1.1.0 e 12.2.1.2.0)

- CCTV exploit

Sono stati scovati 3 indirizzi destinatari delle ricompense in XMR:

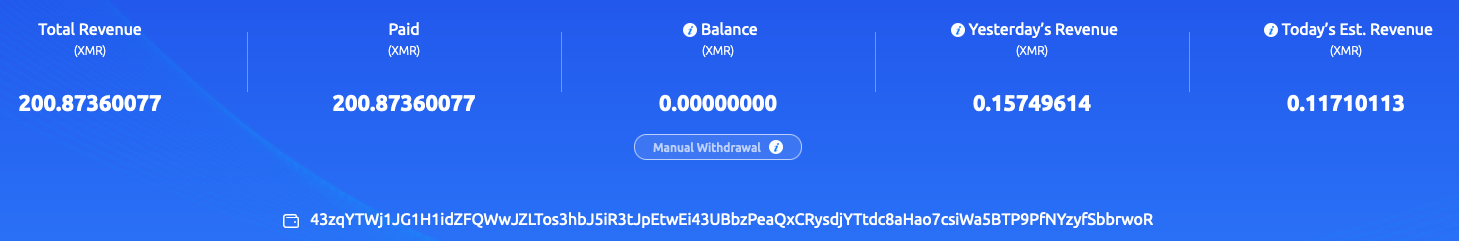

- 43zqYTWj1JG1H1idZFQWwJZLTos3hbJ5iR3tJpEtwEi43UBbzPeaQxCRysdjYTtdc8aHao7csiWa5BTP9PfNYzyfSbbrwoR

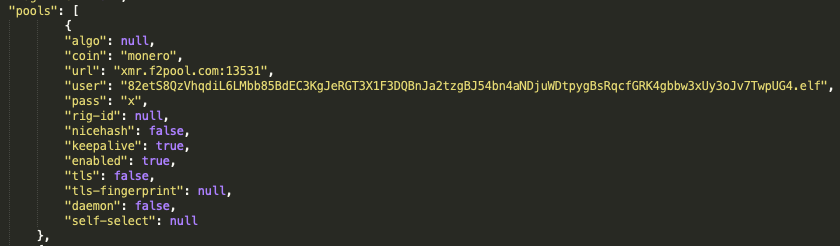

- 82etS8QzVhqdiL6LMbb85BdEC3KgJeRGT3X1F3DQBnJa2tzgBJ54bn4aNDjuWDtpygBsRqcfGRK4gbbw3xUy3oJv7TwpUG4

- 87q6aU1M9xmQ5p3wh8Jzst5mcFfDzKEuuDjV6u7Q7UDnAXJR7FLeQH2UYFzhQatde2WHuZ9LbxRsf3PGA8gpnGXL3G7iWMv

Monero è incentrata sulla privacy e non permette di vedere le transazioni di un wallet attraverso i comuni explorer. Di seguito riporto un esempio del file config.json usato da WatchDog:

Gli indirizzi si allacciano a mining pool note quali f2pool, Nanopool e GNTL. Ad esempio questo è il report del primo dei tre wallet sopra citati:

Facendo una media i tre wallet hanno un hashrate pari a 1.037 KH/s che, secondo una stima fatta considerando CPU Intel Xeon o AMD Epic, porta a circa 500 sistemi compromessi e attualmente operativi.

Per l’analisi completa su WatchDog vi rimando all’articolo di Nathaniel Quist sul sito ufficiale di Paloalto Networks.

Seguiteci sul nostro canale Telegram, sulla nostra pagina Facebook e su Google News. Nel campo qui sotto è possibile commentare e creare spunti di discussione inerenti le tematiche trattate sul blog.

Fonte: https://www.lffl.org/2021/03/watchdog-botnet-cryptojacking-monero-xmr.html

Se vuoi sostenerci, puoi farlo acquistando qualsiasi cosa dai diversi link di affiliazione che abbiamo nel nostro sito o partendo da qui oppure alcune di queste distribuzioni GNU/Linux che sono disponibili sul nostro negozio online, quelle mancanti possono essere comunque richieste, e su cui trovi anche PC, NAS e il ns ServerOne. Se ti senti generoso, puoi anche donarmi solo 1€ o più se vuoi con PayPal e aiutarmi a continuare a pubblicare più contenuti come questo. Grazie!

Hai dubbi o problemi? Ti aiutiamo noi!

Se vuoi rimanere sempre aggiornato, iscriviti al nostro canale Telegram.Se vuoi ricevere supporto per qualsiasi dubbio o problema, iscriviti alla nostra community Facebook o gruppo Telegram.

Cosa ne pensi? Fateci sapere i vostri pensieri nei commenti qui sotto.

Ti piace quello che leggi? Per favore condividilo con gli altri.