Virus, spyware, malware e altri: le differenze

Fin da quando avete iniziato ad usare un PC (con Windows) sicuramente avrete sentito parlare di virus, malware, trojan horse e molti altri nomi per identificare un software che sicuramente bene non fa alle vostre macchine, da evitare a tutti i costi anche con programmi di protezione adatti: tali software nocivi possono causare gravi danni ai computer e nei casi più gravi cancellare (o criptare) tutto il contenuto del disco rigido (immagini, video, documenti, etc.).

Tuttavia, ci sono tanti nomi diversi con cui vengono identificati e fare confusione è un attimo, anche perché numerose sono le differenze tra ognuno di essi. In questo articolo-glossario spiegheremo dettagliatamente e con parole semplici i diversi tipi di minacce alla sicurezza che possono essere scovati nel Web, come evitare ogni tipo di minacce e come rimuoverli se si fanno largo nei vostri computer.

NOTA BENE: molti dei nomi elencati in seguito identificano alcune minacce disponibili anche per GNU/Linux, Symbian, Android e OS X. Vista la loro grande diffusione sui sistemi Windows verranno trattati solo in relazione al sistema operativo Microsoft, ma il funzionamento è simile su qualsiasi piattaforma.

Di seguito un’indice di tutte le voci della mini-guida:

- Malware

- Virus

- Spyware

- Keylogger

- Trojan Horse

- Adware

- Scareware/Rogue

- Ransomware

- Worm

- Exploit/Vulnerabilità/Falla di sicurezza/Bug

- Backdoor

- Rootkit/Bootkit

- Ho beccato una di queste minacce…Come intervenire?

Malware

È indubbiamente la definizione generica adatta per ogni software nocivo in grado di arrecare danno (più o meno esteso) al sistema. Nella sua definizione quindi rientrano tutte le categorie successive trattate nel glossario; infatti malware è l’acronimo di “Malicious Software“, letteralmente software dannoso. L’importanza di tale definizione è riscontrabile quando andiamo a scegliere un software di protezione: un’antivirus classico sarà più specifico rispetto ad un anti-malware, che permette (almeno sulla carta) di rivelare un maggior tipo di minacce.

Ultimamente questa distinzione sta perdendo di efficacia, visto che anche il più povero degli antivirus ha buone capacità contro numerosi tipi di malware.

Virus

Il Virus replica in informatica le caratteristiche di virus biologici: altro non è che un programma che si replica e infetta tutti i computer a cui si connette, modificando il sistema per “assecondarlo” nell’infezione, spesso distruggendo funzionalità vitali per l’esecuzione dei programmi sani e del sistema. I virus di solito hanno molti metodi per garantire una buona riuscita dell’infezione: possono garantirsi l’autoavvio tramite l’esecuzione automatica di Windows, modificando alcuni file del sistema per “mimetizzarsi” tra loro o anche necessitare dell’attivazione manuale da parte dell’utente (pratica ormai scomparsa dai tempi di Windows 98).

Le fonti più comuni di infezioni da virus sono le chiavette USB, Internet e gli allegati nei messaggi di posta elettronica. Un buon antivirus (anche free) permette di proteggersi dalla maggior parte dei virus in circolazione e di eliminare con facilità sia i virus che i suoi derivati che inglobano funzionalità da virus.

Questo specifico malware isolato è praticamente scomparso: i malware più recenti inglobano le caratteristiche dei virus classici e le espandono per arrecare ancora più danno.

Beccare un virus nel senso stretto del termine è molto difficile nel 2013; unica eccezione la realizzazione di attacchi mirati ( spesso usando virus-worm avanzatissimi come Stuxnet) atti a distruggere obiettivi strategici o tattici; al di fuori degli interessi economico-militari, i moderni PC casalinghi rischiano pochissimo.

Spyware

Come suggerisce il nome questo malware “spia” gli utenti e cerca in tutti i modi di rubare le informazioni personali dal computer per inviarle al suo creatore.

Alcune delle informazioni catturate dallo spyware includono: numeri di carte di credito, siti web visitati, le proprie credenziali di accesso ai siti e alla posta elettronica, ecc. Il danno reale ai sistemi è spesso molto limitato (autoavvio e monitoraggio) perché lo scopo primario è rubare più informazioni possibili; per ragion di logica un PC mal funzionante o bloccato non serve allo spyware, anzi: deve sembrare il più “sano” possibile! Più è sano e più dati verranno inviati ai malintenzionati. Infatti gli utenti la maggior parte delle volte non si accorgono neppure della loro presenza.

Eliminarli è relativamente semplice, ma il danno a livello economico e di privacy può essere immenso, specie se lasciato agire troppo a lungo.

La cosa buona è che i più moderni software antivirus includono anche un anti-spyware, quindi non c’è bisogno di installare software anti-spyware supplementari per salvaguardare il vostro computer. In alternativa, è anche possibile utilizzare software anti-spyware dedicati.

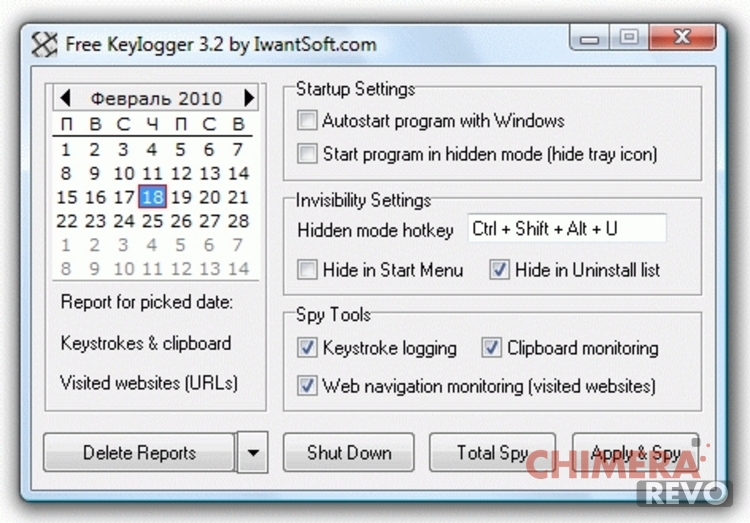

Keylogger

Questo tipo di programmi di per sè non è una minaccia vera e propria: con keylogger si identifica una serie di strumenti (hardware o software) in grado di intercettare tutto ciò che un utente digita sulla tastiera del proprio o di un altro computer. Viene spesso integrato all’interno di spyware o trojan per catturare la password d’accesso al sistema o altri dati sensibili (carte di credito, password siti di e-commerce..) per inviarle ad un server remoto.

Per difendersi è necessario fornirsi di un buon antivirus e soprattutto di un ottimo firewall (COMODO per esempio integra entrambi) che intercetteranno il modulo che monitora la tastiera e bloccheranno il tentativo di invio dei log contenente i nostri tasti premuti.

Per maggiore sicurezza possiamo anche usare una tastiera su schermo, gestibile via mouse per inserire le password più importanti.

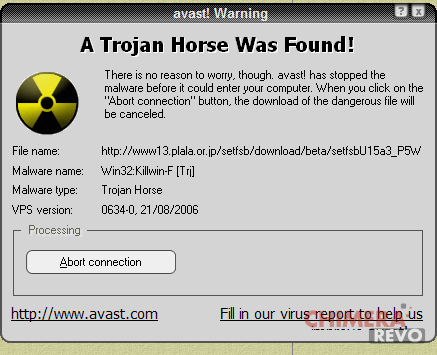

Trojan Horse

Questo tipo di malware è tra i più diffusi e pericolosi; statisticamente 1 malware su 3 è un Trojan o agisce come un trojan integrando altre caratteristiche nocive.

Letteralmente Cavallo di Troia (chiaro riferimento alla mitologia omerica in cui Ulisse espugnò Troia con l’inganno) il Trojan è un codice maligno nascosto all’interno di un altro software apparentemente utile (cavallo di Troia per ingannare gli utenti) ma che di nascosto attiva la connessione ad un server maligno senza che ne siate a conoscenza. Una volta stabilita la connessione, vengono scaricati altri malware per infettare il PC, utili per assumere il controllo completo del computer.

Il grado di pericolosità è molto vario e in alcuni casi sono difficili da cancellare definitivamente: bisogna agire in fretta e con gli strumenti giusti, pena la necessità di formattazione completa del sistema (ultima spiaggia per sistemi pesantemente infettati).

In questa categoria di malware rientra il famoso Bagle, considerato a tutti gli effetti “l’AIDS dei PC”: il suo principale scopo è fare piazza pulita degli antivirus e di ogni altro sistema di protezione adottato sul PC, lasciando campo libero ad altri malware ed infezioni. Se Bagle è attivo, non sarà possibile usare od installare nessun software di protezione, bisogna agire da provvisoria o con i CD d’avvio adatti.

Se il computer viene infettato con un Trojan, è fortemente consigliato scollegare il PC da Internet e non collegarlo di nuovo fino a quando il trojan viene rimosso completamente.

La maggior parte dei casi un firewall sarà in grado di rilevare le attività sospette di un trojan. Windows Firewall è un firewall spesso insufficiente, si dovrebbe monitorare la situazione con un firewall avanzato come Zone Alarm o COMODO.

Bisogna ricordare che un trojan non si può installare automaticamente come virus, necessità di essere installato dall’utente; basta fare molta attenzione durante l’installazione o l’esecuzione di qualsiasi programma preso dal Web. Eseguite solo i file di cui vi fidate e che superino i controlli antivirali.

Consiglio pratico: per ogni file eseguibile nuovo è consigliabile lasciarlo sul PC senza eseguirlo per 24 ore; questo arco di tempo è statisticamente sufficiente per poter rivelare anche nuove minacce sconosciute (tra una minaccia 0-day e l’arrivo delle firme per gli antivirus passano in media dalle 3 alle 6 ore; con 24 ore di “0-day prevention” siamo relativamente al sicuro).

Adware

Adware è l’acronimo di Advertising-supported Software, letteralmente software supportato dalla pubblicità. Questo software è utilizzato per servire annunci pubblicitari sul computer (in alcuni casi senza il suo esplicito assenso) e spesso non possono essere chiusi / disabilitati dall’utente. Gli adware di per sè non sono dannosi (un PC infetto e bloccato non può mostrare pubblicità) ma il malware in questione manterrà costantemente annunci pubblicitari sul computer o all’interno di programmi e possono risultare piuttosto fastidiosi.

Gli adware sono di solito inclusi in moltissime applicazioni legittime e distribuite gratuitamente come mezzo di sostentamento dello sviluppatore.

Il modo migliore per impedire loro di entrare nel vostro computer è quello di tenere d’occhio gli elementi selezionati ad ogni installazione, dove spesso possiamo scegliere se mantenere la componente adware del software o meno (a discrezione dell’utente). Evitate come la peste invece i software che non permettono tale scelta all’installazione e obbligano a sorbirsi barre e finestre pubblicitarie!

Al giorno d’oggi la maggior parte degli adware si mostrano come barre degli strumenti per i browser, fastidiose e snervanti.

Sbarazzarsi degli Adware è relativamente semplice, basta usare software come Malwarebytes; purtroppo questi malware hanno il brutto vizio di lasciare tantissime tracce in giro per il PC, rendendo difficile la loro completa rimozione.

Scareware/Rogue

I rogue software o (scareware) sono malware molto diffusi e ma relativamente poco pericolosi.

Tecnicamente un rogue mostra se stesso come un’applicazione legittima e utile al sistema (spesso copiando grafica e icona a programmi simili ma legittimi) e spaventano l’utente con avvisi falsi e allerte esagerate, utili a convincere gli utenti a comprare qualcosa di inutile.

Il travestimento più comune è quello di software antivirus, dove il rogue “rileva” che il vostro computer è infettato da tanti virus e il sistema è a rischio, spesso dopo aver effettuato anche una vera scansione (in realtà va a caccia di dati personali in pieno stile spyware).

Quando si tenta di rimuovere i finti virus attraverso i rogue, questo vi chiederà di acquistare la versione completa per poter “ripulire” il sistema. L’inganno è fatto: spesso gli utenti spaventati a dovere acquistato la licenza per un software inutile che non cancellerà nulla, al massimo qualche cookie o file temporaneo!

I danni riportati al sistema sono scarsi nella maggior parte dei casi, ma i rogue sono abbastanza fastidiosi visto che si pongono in autoavvio e non sono disattivabili.

Un buon software anti-malware come Malwarebytes rimuove molto efficacemente tutti gli scareware e rogue in circolazione senza pagare nulla!

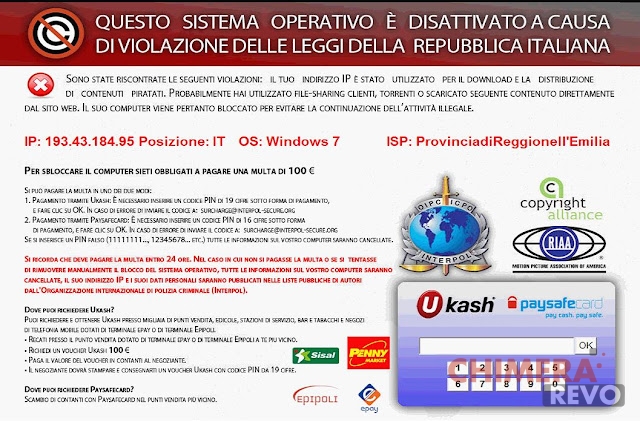

Ransomware

Questa variante di trojan è molto pericolosa ed è responsabile della perdita di numerosi miliardi di dollari in tutto il globo, con tantissimi file personali cancellati e criptati per sempre! Una vera e propria piaga sociale, a detta di molti analisti.

Il suo funzionamento è tutto sommato semplice ma letale: una volta avviato blocca completamente l’attività desktop del PC (mouse, tastiera e programmi completamente inutilizzabili) e al suo posto mostra una schermata d’avviso a schermo intero (non rimovibile) con finte minacce da parte delle autorità competenti (polizia postale, guardia di finanza o un presunto avvocato; in rari casi è lo stesso creatore che si fa gioco degli utenti); il ransomware obbliga l’utente a versare una somma di denaro per poter accedere al codice di sblocco, utile a far sparire il malware e a far tornare il PC funzionante.

Ma non finisce qui: i più pericolosi installano, oltre alla schermata, un virus in grado di criptare tutti i file che scova sul disco rigido, in un processo lento ma inesorabilmente letale per i nostri file personali. Ci ritroveremo dopo pochissimo tempo con i nostri file completamente inutilizzabili e sbloccabili solo previo pagamento agli autori; non è un caso che questi malware vengano anche soprannominati “virus dei riscatti”.

Cedere all’estorsione non serve a nulla! Spesso il codice fornito sblocca solo alcune funzionalità e rischiate di finire in un giro di ricatti e truffe in cui perderete tantissimi soldi!

Non resta che spegnere il PC e riavviarlo usando gli strumenti più avanzati di pulizia da CD d’avvio o da provvisoria, come il CD di pulizia di Kaspersky o il CD d’avvio di Avira.

La rimozione del ransomware è purtroppo il primo passo ed è anche tutto sommato semplice; è il seguito che vi farà dannare l’anima e vi farà lanciare paroloni agli autori di questi malware! I file criptati purtroppo restano li, non possono essere semplicemente disinfettati.

Sarà necessario munirsi di pazienza (e fortuna!) sperando che i tool dedicati allo sblocco dei file criptati dai Ransomware siano in grado di decifrare l’algoritmo di cifratura usato sui nostri poveri file. In tantissimi casi non si è potuto fare nulla: i file (foto ricordo, schedari, estratti conti, tesine, video etc.) sono andati perduti per sempre!

Prevenire queste minacce è di fondamentale importanza, ancor più che con trojan e virus generici: tenete su un buon antivirus in grado di rivelare (anche in euristica Cloud) i comportamenti da ramsomware per evitare la cifratura dei file: tra questi spiccano gli antivirus dotati di tecnologia Cloud come Bitdefender, Kaspersky e Panda Cloud Antivirus (gratuito).

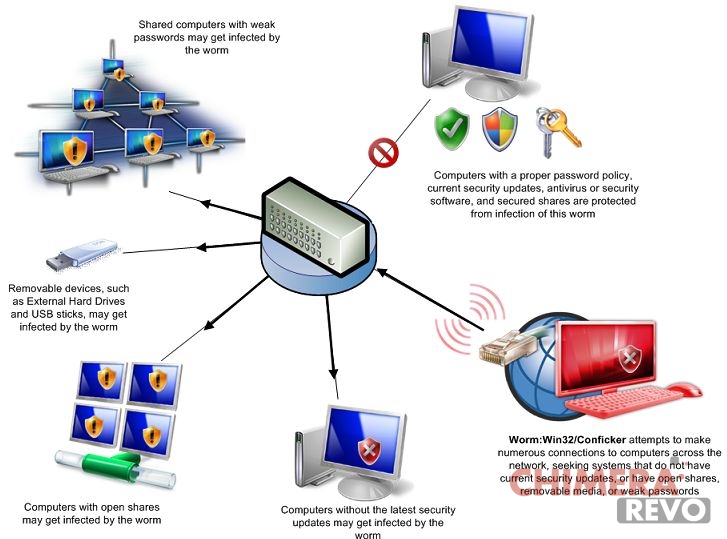

Worm

I worm sono tra i malware più dannosi soprattutto per i computer collegati in rete LAN (aziendale o meno). Di solito fanno uso di falle di sicurezza note per intrufolarsi all’interno di ogni computer allacciato in LAN senza l’intervento degli utenti. Può (potenzialmente) distruggere tutti i computer della rete interna in pochi minuti!

La principale differenza tra i virus e i worm: questi ultimi si replicano usando i protocolli di rete e le sue falle note, garantendosi un’autonomia invidiabile (fanno tutto da soli, si replicano ed infettano senza alcuna interazione degli utenti), mentre i virus possono diffondersi solo se veicolati da mezzi fisici o virtuali ben indirizzati come supporti rimovibili o email e richiedono in ogni caso un minimo d’interazione da parte degli utenti (devono essere eseguiti e avviati). In sostanza sono molto simili tra loro, ma un Worm ha un livello di replicazione molto più alto e spesso arreca danno senza nemmeno avviarlo e moltiplicandosi all’infinito in un solo PC intasando il disco rigido e la rete.

Alcuni esempi di worm sono i famosi “Iloveyou” e il temuto worm “Conficker”, un malware recente molto avanzato che integra al suo interno le caratteristiche nocive di virus, trojan e worm.

Sono estremamente pericolosi ma possono essere debellati con facilità se si agisce offline su tutti i terminali della rete.

Se un solo PC della la rete è afflitto da un worm, è necessario scollegare urgentemente tutti i computer della LAN ed eseguire la scansione con buon software antivirus su tutti i terminali; questo inevitabilmente rallenterà il lavoro e la produttività all’interno di una rete aziendale.

I PC vanno riconnessi solo se tutte le tracce del worm sono state debellate dalla rete (anche se si tratta di 10mila PC) altrimenti il worm continuerà a replicarsi e il suo ciclo ricomincerà.

Insieme ai Ransomware sono decisamente i più temuti malware in cui possiamo incappare, specie se siamo amministratori di sistema. In ambito casalingo ha spesso lo stesso “peso” di un virus qualsiasi, con l’aggravante che se abbiamo più PC possono essere infettati tutti contemporaneamente ed alcuni worm useranno la nostra email per infettare tutti i nostri contatti.

Tutti gli antivirus noti se la cavano molto bene con i worm, tra cui spiccano GDATA, Avira e Avast.

Exploit/Vulnerabilità/Buco di sicurezza/Bug

Una vulnerabilità (o buco o bug) è una debolezza nel codice del programma sfuggito o non ancora rivelato dallo sviluppatore del software, mentre un exploit è un hack che sfrutta tale vulnerabilità per infettare, modificare e prendere il controllo del sistema.

Questi non sono dei veri e propri malware, ma sono le porte d’ingresso principali per ogni potenziale infezione più pesante. Gli antivirus non sono efficaci contro i bug, ma i migliori possono intercettare gli exploit veicolati dai browser e dai software collegati alla rete, prevenendo un’infezione successiva.

Non importa quanto bene è codificato un software, tutti (e ripeto TUTTI) hanno potenzialmente almeno un bug o una falla di sicurezza sfruttabile. L’unico modo per prevenire gli exploit è quello di mantenere il sistema operativo e il software sempre aggiornato, o passare ad un altro software che non mostra la vulnerabilità e/o più aggiornato (di riflesso più sicuro).

Backdoor

Collegata ai punti precedenti è la backdoor, letteralmente porta sul retro. A differenza dei bug e delle vulnerabilità, questa porta è voluta dal creatore del sistema/programma o viene installata “a forza” da un malware o da un malintenzionato che vuole entrare in un sistema.

Infatti queste “porte” sono molto versatili e si prestano a numerosi scopi, più o meno legittimi: possono essere intenzionalmente usate dai gestori del sistema informatico (amministratori di rete e sistemisti) per una più agevole manutenzione da remoto senza mettere mano a permessi di sistema (con i rootkit, come vedremo in seguito) o bruteforce di password; oppure, come sempre più spesso accade, vengono sfruttate dai cracker intenzionati a manomettere il sistema.

Le backdoor spesso sono installate autonomamente da alcuni malware (trojan e worm in primis), in modo da consentire ad un utente esterno di prendere il controllo remoto della macchina illegalmente.

Dal punto di vista della sicurezza sono molto pericolosi per l’integrità delle informazioni presenti sul sistema: con una backdoor attiva sul proprio sistema il rischio d’infezione è elevatissimo, la nostra privacy potrebbe già essere compromessa così come l’integrità dei programmi.

Un esempio celebre è il programma Back orifice, che attiva una backdoor e concede a chiunque ne conosca l’indirizzo di controllare la macchina a distanza.

Un buon antivirus rileva anche le backdoor più ostiche, ma conviene affidarci anche ad una buona euristica per intercettare le nuove minacce.

Rootkit/Bootkit

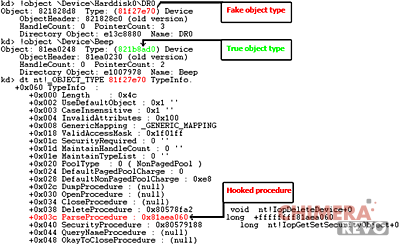

Un rootkit di norma è un malware a sè stante; tecnicamente infatti indica una serie di strumenti amministrativi in grado di agire ad un livello più alto e più sensibile all’interno del sistema rispetto all’utente standard (root sui sistemi UNIX è l’utente con i massimi privilegi amministrativi) sfruttando bug o funzionalità note. In principio quindi i rootkit sono stati sfruttati come strumenti legittimi per gli amministratori, che potevano agire ad un livello elevato senza nemmeno conoscere la password dei singoli utenti. Essi agiscono spesso molto in profondità nel sistema, a livello kernel o anche più in basso se necessario.

I rootkit vengono ai giorni nostri usati per scopi malevoli ed integrati all’interno di trojan, worm e ransomware per rendere ancor più pesante l’infezione.

Tra questi malware si trovano anche le (poche) minacce rintracciabili per GNU/Linux e OS X; i rootkit fanno uso di moduli del kernel o librerie su sistemi Unix, DLL e driver per quelli Windows.

I rootkit di tipo kernel sono i più difficili da scovare e disinfettare, perché possono prendere il controllo di una qualsiasi funzione del sistema al livello più privilegiato e modificare indisturbato, in barba ad antivirus e sistemi di pulizia.

Per rimuoverli è necessario l’utilizzo di strumenti specifici che agiscono spesso da DOS o da CD d’avvio: a sistema avviato i rootkit sono completamente invisibili e non rintracciabili nella stragrande maggioranza dei casi.

I bootkit sono una variante dei rootkit che agiscono principalmente sui settori d’avvio del disco rigido (MBR e settore 0) per garantirsi l’accesso ai permessi elevati del sistema. Sono famosi per riuscire a sopravvivere anche ad una formattazione completa del disco, replicando l’infezione all’infinito.

Tra i più famosi rootkit malevoli non possiamo non citare TDSS (aka Alureon), un trojan bootkit molto pericoloso, che ha causato enormi danni tra il 2008 e il 2010. Il malware in questione si presentava come un rogue qualsiasi, imitando la schermata di un antivirus molto noto (Microsoft Security Essentials) e in seguito installava un bootkit nel settore d’avvio e nel MBR agendo a livello amministrativo; da quel momento in poi il PC finiva sotto il controllo dei malintenzionati, che potevano intercettare qualsiasi dato in transito nella rete e trasformare il PC in uno “Zombie”, un computer all’apparenza pulito ma sotto il controllo di uno o più cracker che ne gestiscono le funzionalità in maniera distribuita con gli altri PC Zombie (BotNet), pronti per realizzare attacchi di varia natura (spam, DDoS e infezioni da trojan) di cui eravate direttamente responsabili anche se completamente estranei alla vicenda.

Altro “membro della famiglia” molto pericoloso è sicuramente il rootkit/bootkit BIOS: questo agisce flashando il BIOS della scheda madre con una versione modificata a puntino per controllare i sistemi operativi installati sui dischi rigidi presenti; tale malware è praticamente impossibile da debellare se non effettuando un pericoloso flashing della EEPROM dove è contenuto il BIOS infettato.

L’articolo Virus, spyware, malware e altri: le differenze appare per la prima volta su ChimeraRevo – Il miglior volto della tecnologia.

Se vuoi sostenerci, puoi farlo acquistando qualsiasi cosa dai diversi link di affiliazione che abbiamo nel nostro sito o partendo da qui oppure alcune di queste distribuzioni GNU/Linux che sono disponibili sul nostro negozio online, quelle mancanti possono essere comunque richieste, e su cui trovi anche PC, NAS e il ns ServerOne. Se ti senti generoso, puoi anche donarmi solo 1€ o più se vuoi con PayPal e aiutarmi a continuare a pubblicare più contenuti come questo. Grazie!

Hai dubbi o problemi? Ti aiutiamo noi!

Se vuoi rimanere sempre aggiornato, iscriviti al nostro canale Telegram.Se vuoi ricevere supporto per qualsiasi dubbio o problema, iscriviti alla nostra community Facebook o gruppo Telegram.

Cosa ne pensi? Fateci sapere i vostri pensieri nei commenti qui sotto.

Ti piace quello che leggi? Per favore condividilo con gli altri.