Stantinko, la famosa botnet aggiorna il malware per Linux

Stantinko è una storica botnet ancora in piena attività. Da pochi giorni i cybercriminali che la governano hanno rilasciato aggiornamenti per i malware che hanno Linux come obiettivo. In particolare hanno aggiornato il trojan col fine di rendere più difficile il rilevamento dello stesso sugli host infetti. Gli aggiornamenti in questione sono stati individuati dalla società di sicurezza Intezer Labs, confermano che, nonostante un periodo di inattività per quanto riguarda le modifiche al codice, la botnet Stantinko continua a funzionare anche oggi.

Stantinko, la storia

La botnet Stantinko è stata rilevata per la prima volta nel 2012. Il gruppo dietro questo malware ha iniziato a operare distribuendo l’omonimo trojan tramite app piratate. Inizialmente solo gli utenti Windows erano presi di mira: venivano di frequente mostrati annunci indesiderati o sfruttato il computer dell’ignara vittima per il mining di criptovalute.

Man mano che le dimensioni della botnet sono aumentate, sono cresciuti anche i profitti, e le funzionalità sono aumentate nel corso degli anni. Un considerevole aggiornamento è stato scoperto nel 2017, qui trovate un report a riguardo stilato dalla società di sicurezza ESET. Proprio ESET, nel 2017, ha individuato versioni speciali del malware sviluppate appositamente per colpire i sistemi Linux. Il trojan, sviluppato per attaccare sistemi Linux-based, agiva come un proxy SOCKS5. Stantinko trasformava i sistemi infetti in nodi di una rete proxy più ampia.

Ciascuno di questi sistemi Linux veniva poi sfruttato per lanciare attacchi brute force contro CMS (Content management system) o database. Una volta compromessi questi sistemi, partiva l’escalation che portava ad impossessarsi del sistema operativo. Il malware è poi in grado di replicarsi sui PC in rete e sfruttarli con vari scopi, ad esempio per minare criptovalute.

Stantinko Apache Web Server?

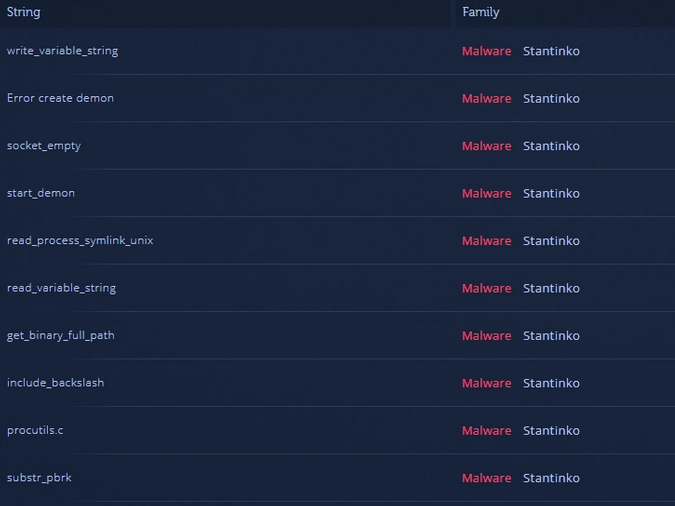

Le botnet di cripto-mining come Stantinko sono molte e di solito non vengono tracciate con lo stesso vigore come avviene con quelle che tentano di distribuire ransomware o a quelle legate a frodi bancarie (come Emotet). Ciò non toglie che siano altamente pericolose. La versione di Stantinko rilevata nel 2017 aveva un numero di versione pari a 1.2. In un rapporto pubblicato in settimana da Intezer Labs è emersa una nuova versione del malware Stantinko con un numero di versione pari a 2.17, un enorme salto rispetto alla precedente versione nota.

Tuttavia, il team di Intezer osserva che la nuova versione è in realtà più snella e contiene meno funzionalità rispetto alla versione precedente, il che è strano, poiché le botnet tendono ad aggiungere nuove funzionalità negli anni.

Uno dei motivi alla base di questa mossa è che i cybercriminali poterbbero aver deciso di rimuovere le funzionalità ormai superate lasciando solo quelle pià efficaci. Ancora presente la tecnica che trasforma un PC infetto in un nodo di una rete, cruciale per le operazioni di forza bruta.

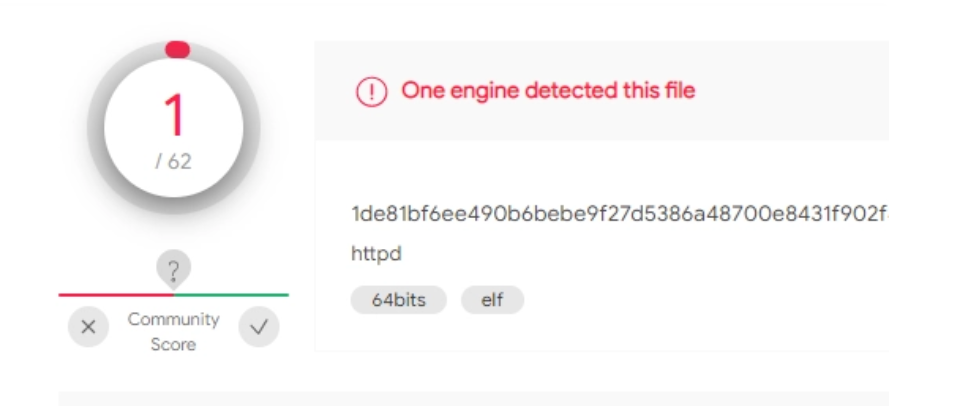

Un minor numero di righe di codice e di funzionalità diminuisce anche le probabilità che una suite di antivirus riesca a rilevare il trojan che può così infilarsi nelle maglie dei sistemi, silente. Cosa che di fatto sta avvenendo, poiché la versione più recente ha avuto un tasso di rilevamento molto basso sullo scanner antivirus aggregato di VirusTotal. Per la precisione è stato rilevato una sola volta:

Stantinko su VirusTotal

Gli sviluppatori sembrano puntare molto sulla furtività in questa nuova versione. Hanno scelto di modificare il nome del processo utilizzato dal malware Linux, scegliendo httpd, il nome usato solitamente dal famoso server web Apache. Ciò permette di evitare il rilevamento del malware a fronte di un controllo superficiale da parte dei sysadmin che potrebbero confondere il processo illecito con uno lecito e normalmente presente sulle macchine.

Un’altra differenza chiave tra la versione 1.2 e la 2.17 è che il malware oggi sfrutta un file di configurazione che viene depositato sulla macchina della vittima al momento dell’attacco. Esso contiene parametri fondamentali alcuni dei quali, nella vecchia versione, si trovavano hardcoded nei binari del virus. Ciò ne semplificava l’individuazione.

Per i dettagli su come viene effettuato l’attacco ai server da parte di Stantinko vi rimando a questo security report di Intezer.

Malware su Linux

In ogni caso, e lo stiamo già osservando in questi mesi, più Linux si diffonde negli ambienti aziendali e più malware inizieranno a prendere di mira il pinguino. Recentemente vi ho parlato della prima versione di RansomEXX per Linux e a seguire sono emerse anche versioni di Doki e IPStorm.

Linux è certamente sicuro ma l’inattacabilità si ottiene solo se i sysadmin configurano le macchine nel modo corretto. Il malware raramente sfrutta le vulnerabilità a livello di sistema operativo per inserirsi in un sistema. Nella maggior parte dei casi i problemi sono altri:

- configurazioni errate che lasciano aperte porte o pannelli di amministrazione esposti online;

- applicazioni obsolete e non aggiornate;

- mancata applicazione delle patch di sicurezza;

- password deboli per i servizi connessi a Internet;

- bug nelle applicazioni.

Gli exploit contro il sistema operativo, solitamente, vengono sfruttati solo dopo che il malware ha già ottenuto l’accesso a un sistema tramite uno dei metodi sopra. Questi exploit, impiegati come payload di seconda fase, vengono impiegati per elevare i privilegi da account di basso livello a account amministratore, in modo che il malware possa assumere il pieno controllo del sistema attaccato.

Seguiteci sul nostro canale Telegram, sulla nostra pagina Facebook e su Google News. Nel campo qui sotto è possibile commentare e creare spunti di discussione inerenti le tematiche trattate sul blog.

Fonte: https://www.lffl.org/2020/11/statinko-la-famosa-botnet-aggiorna-il-malware-per-linux.html

Se vuoi sostenermi, puoi farlo acquistando qualsiasi cosa dai diversi link di affiliazione che ho nel mio sito o partendo da qui oppure alcune di queste distribuzioni GNU/Linux che sono disponibili sul mio negozio online, quelle mancanti possono essere comunque richieste.

Se ti senti generoso, puoi anche donarmi solo 1€ o più se vuoi con PayPal e aiutarmi a continuare a pubblicare più contenuti come questo. Grazie!

Hai dubbi o problemi? Ti aiutiamo noi!

Se vuoi rimanere sempre aggiornato, iscriviti al nostro canale Telegram.Se vuoi ricevere supporto per qualsiasi dubbio o problema, iscriviti alla nostra community Facebook o gruppo Telegram.

Cosa ne pensi? Fateci sapere i vostri pensieri nei commenti qui sotto.

Ti piace quello che leggi? Per favore condividilo con gli altri.