Produttore di NAS avverte: “Dirty Pipe colpisce quasi tutti i nostri prodotti”

Vi ho già parlato qui di Dirty Pipe, una grave vulnerabilità che consente a un malintenzionato di sovrascrivere dati presenti in file arbitrari di sola lettura.

La falla (CVE-2022-0847) è stata scoperta da Max Kellermann, che ha anche rilasciato un Proof-of-concept (PoC), e colpisce Linux 5.8 e versioni superiori (5.10, 5.15, 5.16) compresi i sistemi Android.

In queste ore il produttore di hardware Taiwanese QNAP ha avvertito che la maggior parte dei suoi dispositivi NAS (Network Attached Storage) sono colpiti da Dirty Pipe.

QNAP avverte: Dirty Pipe è roba seria

La maggior parte dei NAS del produttore sono colpiti dal bug e attualmente il fix non esiste ancora.

- Prodotti colpiti: tutti i NAS QNAP x86-based e alcuni NAS ARM-based che usano QTS 5.0.x e QuTS hero h5.0.x

- Prodotti non colpiti: QNAP NAS con QTS 4.x

La lista completa dei modelli colpiti (ovvero quelli che rientrano nella voce “Kernel Version 5.10.60”) è infinita, stiamo parlando di decine e decine di prodotti. L’azienda ha identificato la falla come grave.

Se sfruttata, questa vulnerabilità consente a un malintenzionato di ottenere privilegi di amministratore e iniettare codice malevolo […] In QNAP stiamo esaminando a fondo la vulnerabilità. Rilasceremo aggiornamenti di sicurezza e forniremo ulteriori informazioni il prima possibile.

queste le parole nell’annuncio di ieri.

Fino a quando QNAP non rilascerà aggiornamenti di sicurezza per affrontare Dirty Pipe, è necessario assicurarsi che il proprio dispositivo NAS non sia esposto in rete per bloccare eventuali tentativi di attacco.

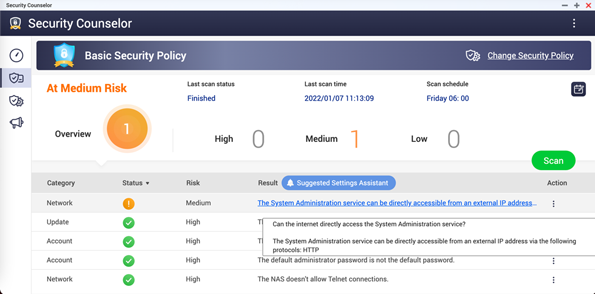

Per scoprire se il vostro NAS è affetto vi basta aprire il Security Counselor. Se appare la voce “The System Administration service can be directly accessible from an external IP address via the following protocols: HTTP” allora il NAS è colpito dalla falla.

NAS affetto da Dirty Pipe

Se avete uno o più NAS affetti da Dirty Pipe e non potete scollegarli dalla rete dovete adottare le seguenti misure per difendervi dagli attacchi:

- Disabilitate la funzione Port Forwarding del router (porta 8080 e 433 per impostazione predefinita);

- Disabilitate la funzione UPnP del NAS QNAP. Per farlo andate su myQNAPcloud nel menu QTS, fate clic su “Configurazione automatica del router” e deselezionate la voce “Abilita inoltro porta UPnP”.

Inoltre vi invito a tenete d’occhio il sito del produttore, nei prossimi giorni potrebbe arrivare un fix che risolve il problema in modo definitivo.

Seguiteci sul nostro canale Telegram, sulla nostra pagina Facebook e su Google News. Nel campo qui sotto è possibile commentare e creare spunti di discussione inerenti le tematiche trattate sul blog.

Fonte: https://www.lffl.org/2022/03/produttore-nas-dirty-pipe-grave.html

Se vuoi sostenerci, puoi farlo acquistando qualsiasi cosa dai diversi link di affiliazione che abbiamo nel nostro sito o partendo da qui oppure alcune di queste distribuzioni GNU/Linux che sono disponibili sul nostro negozio online, quelle mancanti possono essere comunque richieste, e su cui trovi anche PC, NAS e il ns ServerOne. Se ti senti generoso, puoi anche donarmi solo 1€ o più se vuoi con PayPal e aiutarmi a continuare a pubblicare più contenuti come questo. Grazie!

Hai dubbi o problemi? Ti aiutiamo noi!

Se vuoi rimanere sempre aggiornato, iscriviti al nostro canale Telegram.Se vuoi ricevere supporto per qualsiasi dubbio o problema, iscriviti alla nostra community Facebook o gruppo Telegram.

Cosa ne pensi? Fateci sapere i vostri pensieri nei commenti qui sotto.

Ti piace quello che leggi? Per favore condividilo con gli altri.