Il malware Stantinko ritorna mascherato da Apache

Stantinko, una delle più vecchie botnet ancora operative, ha deciso di rinnovarsi un’ulteriore volta, al fine di diventare ancora più difficile da identificare.

Rilevata la prima volta nel 2012, inizialmente era distribuita come trojan all’interno di pacchetti di applicazioni o “colata” all’interno di applicazioni piratate. Ai tempi ci interessava poco, colpendo solo sistemi Windows e mostrando pubblicità non richieste o installando dei crypto-miner.

Continuando ad espandersi sempre più, ed a genere quindi più guadagni per chi l’ha scritta e distribuita, più risorse sono state investite nel suo sviluppo e, nel 2017, l’azienda di sicurezza slovacca ESET ha rilasciato un report in PDF in cui rilevava che gli sviluppatori della botnet avevano rilasciato una speciale versione dello stesso malware per i sistemi Linux.

Questi sistemi Linux infettati si sono trovati a funzionare come proxy SOCKS5, andando così a formare una grande rete di proxy utilizzata per lanciare attacchi di tipo brute-force contro vari CMS (Content Management System) e diversi sistemi web. Una volta compromessi questi sistemi, il malware elevava i suoi privilegi (sia su Linux che su Windows) ed installava una copia di se stesso ed un crypto-miner, così da iniziare a generare ancora più guadagni.

Tutto questo nella versione 1.2 del 2017, ma le cose sembrano essere andate avanti.

In un report rilasciato in questi giorni da Intezer è saltato nuovamente fuori Stantinko, con la versione 2.17, decisamente avanti rispetto a quella rilevata oramai 3 anni fa e, nonostante in genere i malware tendano a diventare sempre più grossi e pesanti nel tempo, questo sembra essere molto più snello e con meno funzionalità del precedente, cosa che lo aiuta particolarmente a passare inosservato alle scansioni antivirus.

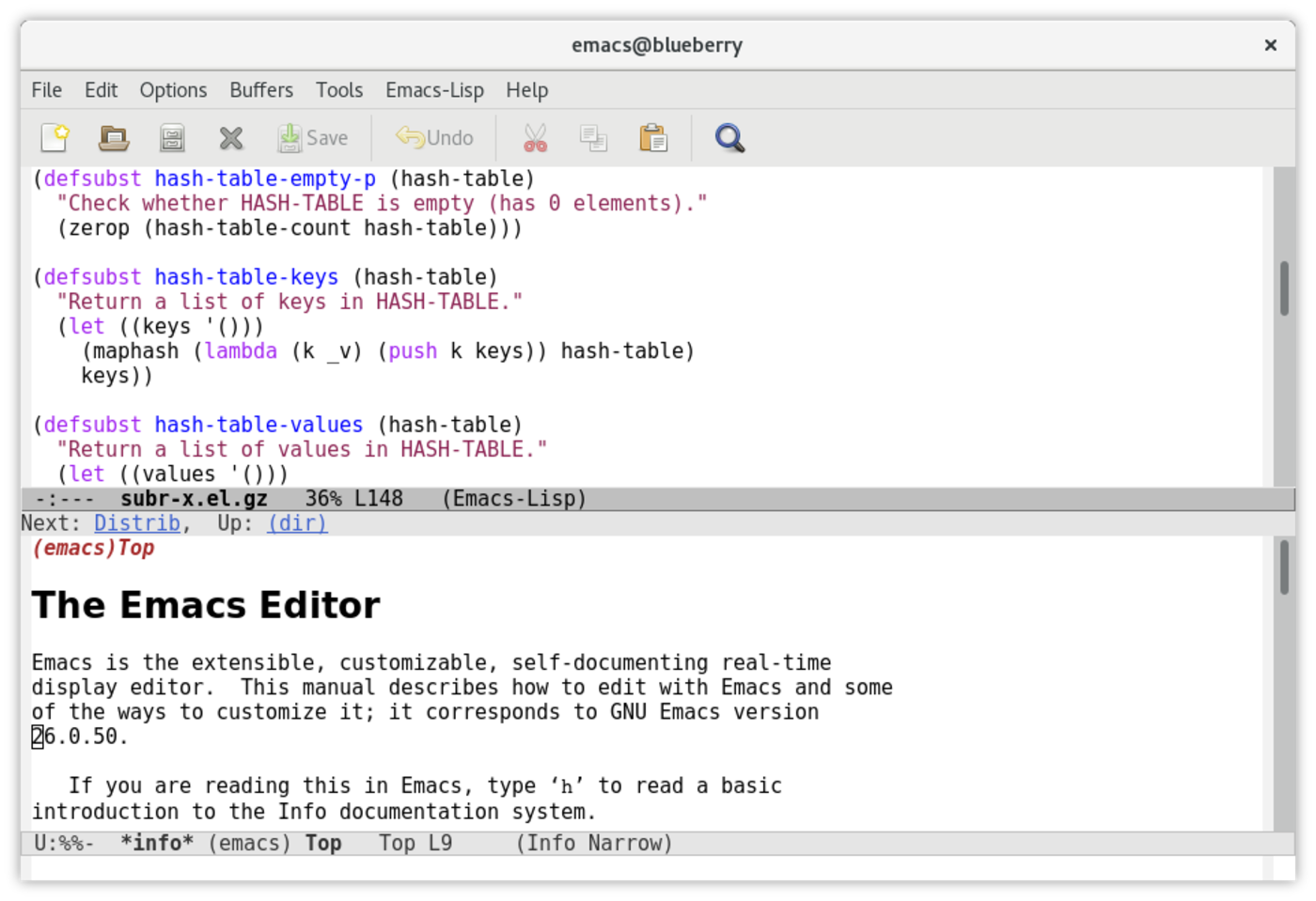

Inoltre, questa nuova versione si presenta sul sistema con un nuovo nome: httpd. Già proprio lo stesso che il famoso webserver Apache usa, e la scelta è stata proprio per la sua diffusione ed il fatto che in diverse distribuzioni (o comunque su diversi sistemi in cui la botnet gira) viene installato di default.

Ovviamente, considerando il veicolo di attacco e l’attuale difficoltà dei prodotti antivirus a rilevarlo, l’unico consiglio che possiamo dare è di utilizzare password sicure, sia per quanto riguarda i prodotti web che utilizzate o erogate, sia per gli utenti del vostro sistema. Ed installate software solo da fonti sicure!

Fonte: https://www.miamammausalinux.org/2020/11/il-malware-stantinko-ritorna-mascherato-da-apache/

Se vuoi sostenerci, puoi farlo acquistando qualsiasi cosa dai diversi link di affiliazione che abbiamo nel nostro sito o partendo da qui oppure alcune di queste distribuzioni GNU/Linux che sono disponibili sul nostro negozio online, quelle mancanti possono essere comunque richieste, e su cui trovi anche PC, NAS e il ns ServerOne. Se ti senti generoso, puoi anche donarmi solo 1€ o più se vuoi con PayPal e aiutarmi a continuare a pubblicare più contenuti come questo. Grazie!

Hai dubbi o problemi? Ti aiutiamo noi!

Se vuoi rimanere sempre aggiornato, iscriviti al nostro canale Telegram.Se vuoi ricevere supporto per qualsiasi dubbio o problema, iscriviti alla nostra community Facebook o gruppo Telegram.

Cosa ne pensi? Fateci sapere i vostri pensieri nei commenti qui sotto.

Ti piace quello che leggi? Per favore condividilo con gli altri.