Sudo: scovato un grave bug presente da oltre un decennio

Nonostante il kernel Linux e tutti i programmi open source che ruotano attorno al pinguino abbiano decine di migliaia di contributori ogni tanto qualche falla di sicurezza riesce a superare i vari controlli.

In questi giorni i ricercatori di Qualys hanno scoperto una vulnerabilità grave in Sudo, che consentirebbe a un malintenzionato di ottenere i privelegi di root.

Il bug questa volta sembra essere abbastanza serio ed è presente da quasi 10 anni.

Chiaramente la falla è già stata patchata in queste ore ma prima che tutto il parco macchine con una distro GNU/Linux a bordo venga aggiornato potrebbe passare molto tempo. Per questo motivo questo exploit è potenzialmente molto pericoloso, specialmente perché molto diffuso.

Sudo, CVE-2021-3156

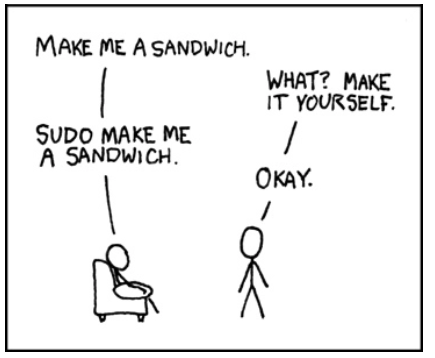

Credit Xkcd

Formalmente catalogata come CVE-2021-3156, la vulnerabilità è stata denominata Baron Samedi.

Sfruttando questa vulnerabilità qualsiasi utente con accesso fisico alla macchina riesce ad ottenere i privilegi di root. In termini più tecnici, il bug riguarda la manipolazione del buffer “user_args” (che è pensato per la corrispondenza e la registrazione dei sudoer) per ottenere i privilegi di root.

Il bug riasale a luglio 2011, e interessa tutte le versioni di Sudo dalla 1.8.2 alla 1.8.31p2 e tutte le versioni stabili dalla 1.9.0 alla 1.9.5p1. La vulnerabilità di sicurezza è piuttosto banale da sfruttare: l’attaccante non ha bisogno di essere un utente privilegiato o di far parte dell’elenco dei sudoers. Di conseguenza, qualsiasi dispositivo che esegue una distribuzione Linux anche abbastanza moderna può potenzialmente essere vittima di questo bug. In effetti, i ricercatori di Qualys sono stati in grado di ottenere i privilegi di root completi su Ubuntu 20.04 (Sudo 1.8.31), Debian 10 (Sudo 1.8.27) e Fedora 33 (Sudo 1.9.2).

La vulnerabilità è stata corretta nella versione sudo 1.9.5p2 rilasciata il 26 gennaio, nello stesso momento in cui Qualys ha divulgato pubblicamente i propri risultati. I nostri lettori sono pregati di eseguire immediatamente l’aggiornamento a sudo 1.9.5p2 o versioni successive il prima possibile.

Seguiteci sul nostro canale Telegram, sulla nostra pagina Facebook e su Google News. Nel campo qui sotto è possibile commentare e creare spunti di discussione inerenti le tematiche trattate sul blog.

Fonte: https://www.lffl.org/2021/01/sudo-scovato-grave-bug.html

Se vuoi sostenermi, puoi farlo acquistando qualsiasi cosa dai diversi link di affiliazione che ho nel mio sito o partendo da qui oppure alcune di queste distribuzioni GNU/Linux che sono disponibili sul mio negozio online, quelle mancanti possono essere comunque richieste.

Se ti senti generoso, puoi anche donarmi solo 1€ o più se vuoi con PayPal e aiutarmi a continuare a pubblicare più contenuti come questo. Grazie!

Hai dubbi o problemi? Ti aiutiamo noi!

Se vuoi rimanere sempre aggiornato, iscriviti al nostro canale Telegram.Se vuoi ricevere supporto per qualsiasi dubbio o problema, iscriviti alla nostra community Facebook o gruppo Telegram.

Cosa ne pensi? Fateci sapere i vostri pensieri nei commenti qui sotto.

Ti piace quello che leggi? Per favore condividilo con gli altri.