Convinti che le immagini dei vostri container Docker siano sicure? Fate male!

All’interno del Snyk’s annual State of Open Source Security report (scaricabile da questo link), un resoconto annuale sullo stato della sicurezza nei software open-source, del 2019 sono emersi dati che, seppur logici, dovrebbero far preoccupare ogni sysadmin che fa uso di container basati su immagini Docker.

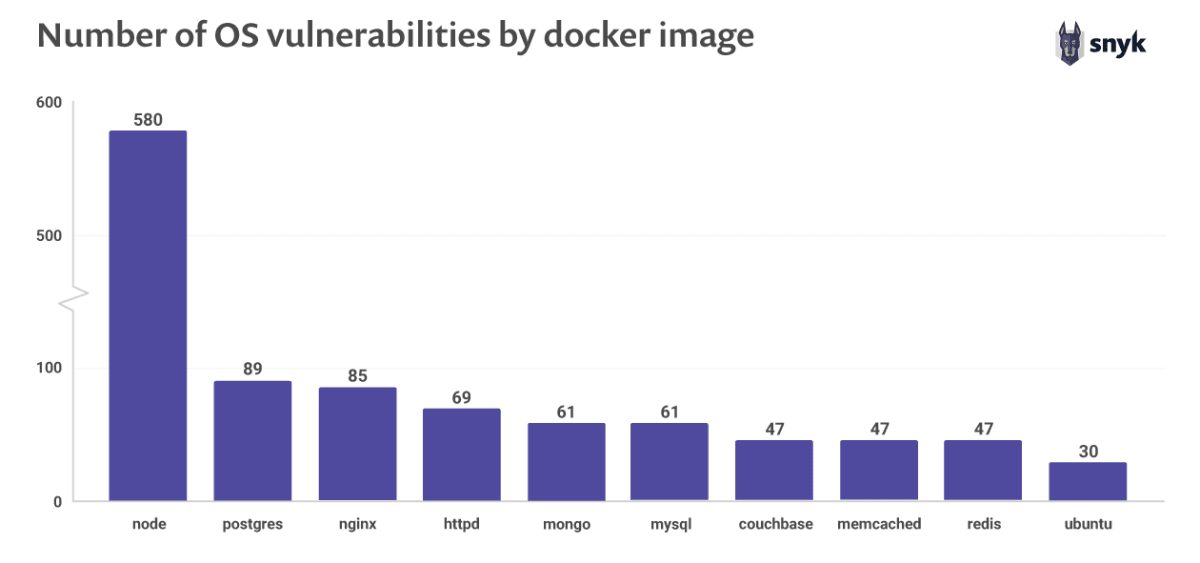

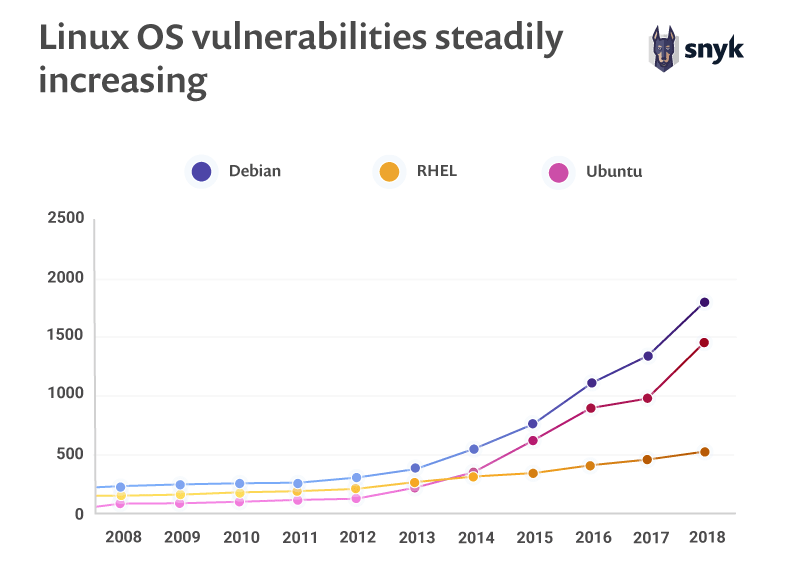

Snyk ha predisposto un tool per l’analisi delle vulnerabilità sui container e nel blog post che presenta il report i dati sono impietosi, e l’immagine riportata vale più di mille parole:

Le ascisse sono le immagini docker dei container, le ordinate sono il numero di vulnerabilità, il risultato… Piuttosto allarmante.

Certo, nulla di diverso dal consueto numero di vulnerabilità con cui ciascun sysadmin deve scontrarsi quotidianamente, ma si fa in fretta a capire come parlando di container pensati per scalare, il potenziale spettro di attacco potrebbe davvero essere ampio.

L’approccio container in questo senso è allo stesso tempo croce e delizia, infatti se tutti i container derivanti da una determinata immagine sono affetti da una specifica vulnerabilità allora basterà ricreare la stessa e rilanciare tutti (esatto, tutti) i container da essa derivati per risolvere massivamente il problema:

Fix can be easy if you’re aware. 20% of images can fix vulnerabilities simply by rebuilding a docker image, 44% by swapping base image

La fix può essere semplice se ne si è al corrente. Il 20% delle immagini possono risolvere i problemi con un semplice rebuild dell’immagine docker, il 44% utilizzando una base image differente

A governare il numero delle vulnerabilità il più delle volte infatti è l’OS sottostante, ciò che costituisce la base dei container, ed in questo senso ci sono nettissime differenze tra una distribuzione e l’altra:

Croce e delizia, dicevamo: se una vulnerabilità viene scoperta e risolta in uno specifico sistema operativo questa dovrà essere poi riportata in tutte le immagini container relative.

In conclusione, usare i container non esula dal doversi preoccupare della sicurezza, tutt’altro: un processo di rebuild costante e continuativo delle immagini è d’obbligo a meno di non voler esporre un sistema efficiente, duttile, molto devop, ma sostanzialmente pieno di buchi.

Da sempre appassionato del mondo open-source e di Linux nel 2009 ho fondato il portale http://www.miamammausalinux.org per condividere articoli, notizie ed in generale tutto quello che riguarda il mondo del pinguino, con particolare attenzione alle tematiche di interoperabilità, HA e cloud.

Fonte: Source

Se vuoi sostenermi, puoi farlo acquistando qualsiasi cosa dai diversi link di affiliazione che ho nel mio sito o partendo da qui oppure alcune di queste distribuzioni GNU/Linux che sono disponibili sul mio negozio online, quelle mancanti possono essere comunque richieste.

Se ti senti generoso, puoi anche donarmi solo 1€ o più se vuoi con PayPal e aiutarmi a continuare a pubblicare più contenuti come questo. Grazie!

Hai dubbi o problemi? Ti aiutiamo noi!

Se vuoi rimanere sempre aggiornato, iscriviti al nostro canale Telegram.Se vuoi ricevere supporto per qualsiasi dubbio o problema, iscriviti alla nostra community Facebook o gruppo Telegram.

Cosa ne pensi? Fateci sapere i vostri pensieri nei commenti qui sotto.

Ti piace quello che leggi? Per favore condividilo con gli altri.